http://k8gege.org/p/c5430395.html

前言

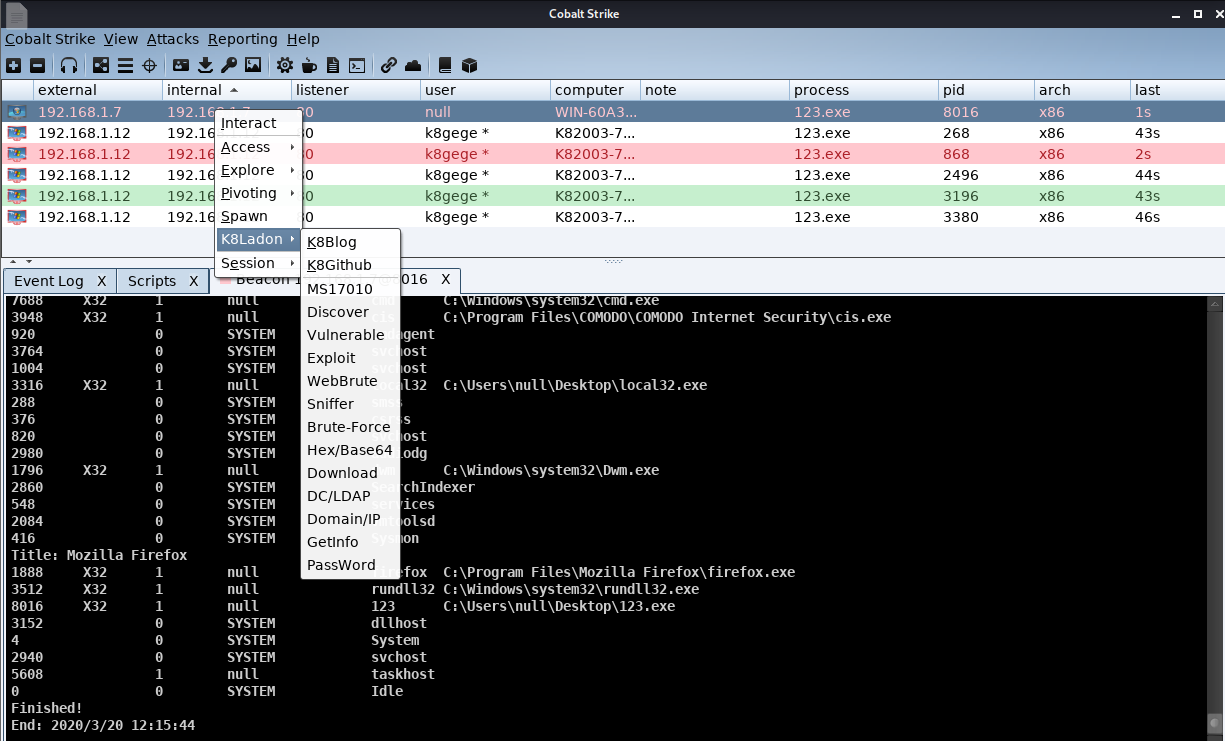

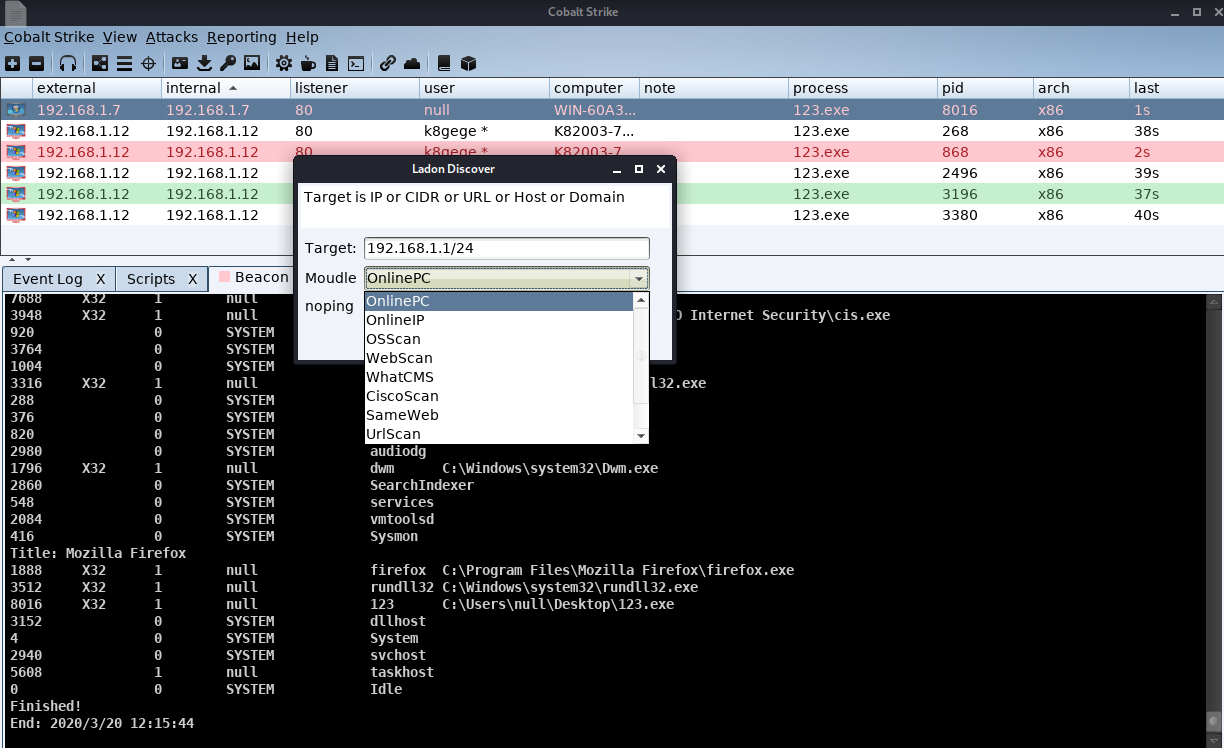

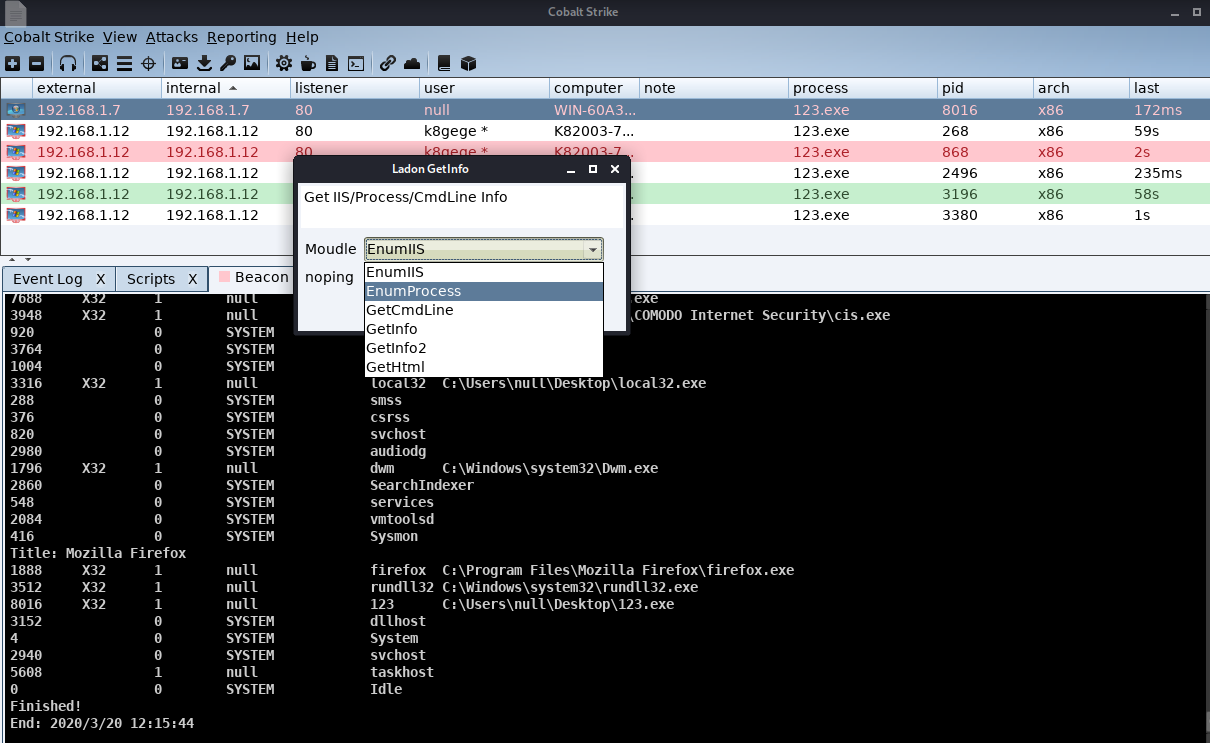

Ladon 6.2支持Cobalt Strike 4.0,内置58个功能

加载脚本Ladon.cna,通过Beacon命令或右键使用

应用场景

CS命令行下扫描目标内网,无需代理转发扫描收集信息、密码爆破等

跳板扫描外网资产(即无需代理直接通过在控机器扫描其它目标资产)

Ladon右键菜单

相比Beacon命令行,GUI就更简单了,只需填写IP、URL等,一键扫描

主菜单

资产扫描

漏洞检测

密码爆破

网络嗅探

信息收集

例子:WmiHash密码爆破

Beacon命令帮助

Example: Ladon help

1.MS17010 MS17-010漏洞扫描

Example: Ladon 192.168.1.8/24 MS17010

结果:IP、SMB漏洞、机器名、操作系统版本

2.OSscan 操作系统探测

Example: Ladon 192.168.1.8/24 OSscan

通过SMB、多端口、Banner等方式探测(存活主机、主机名、域名、操作系统版本、开放服务等)

3.OnlinePC 存活主机扫描

Example: Ladon 192.168.1.8/24 OnlinePC

也支持检测主机名/域名是否存活,结果IP、Mac、机器名

4.WebScan Web扫描

Example: Ladon 192.168.1.8/24 WebScan

内网站点扫描,获取服务器Banner、网页标题

5.FtpScan FTP密码扫描

Example: Ladon 192.168.1.8/24 FtpScan

需上传user.txt和pass.txt至beacon工作目录

6.WmiScan Win方式爆破Windows密码(IPC被拒绝时可尝试WMI)

Example: Ladon 192.168.1.8/24 WmiScan

Wmi方式批量爆破内网主机帐密,需上传user.txt和pass.txt至工作目录

7.CiscoScan 思科设备扫描

Example: Ladon 192.168.1.8/24 CiscoScan

(IP、设备型号、主机名、Boot、硬件版本)

8.UrlScan C段域名URL扫描

Example: Ladon 192.168.1.8/24 UrlScan

通过源码获取域名或URL,但不验证IP,适用于内网扫描时,目标域名指向外网IP

或者通过域名判断内网站点是何产品,比如出现cisco.com域名,说明此为cisco设备

9.SameWeb C段旁站扫描

Example: Ladon 192.168.1.8/24 SameWeb

通过源码获取域名并验证IP,返回正确的同服站点,非bing或爱站等方式,即内网不可上网也可扫描

验证IP主要适用于,外网扫描时旁站,因为获取的域名指向外网时,无法通过IP判断是否属于同服

10.WeblogicExp & WeblogicPoc

Example: Ladon 192.168.1.8/24 WeblogicPoc

Example: Ladon 192.168.1.8/24 WeblogicExp

Weblogic漏洞扫描两个模块,一个是只扫描是否存在漏洞,另一个是扫描并且GetShell

11.EnumMSSQL 枚举局域网MS SQL SERVER数据库主机

Example: Ladon 192.168.1.8/24 EnumMSSQL

和PowerUpSql一样不一定能获取到SQL版本

12.EnumShare 枚举局域网共享资源

Example: Ladon 192.168.1.8/24 EnumShare

13.MssqlScan MSSQL数据库密码爆破

Example: Ladon 192.168.1.8/24 MssqlScan

14.MysqlScan MySQL数据库密码爆破

Example: Ladon 192.168.1.8/24 MysqlScan

15.SSHscan SSH主机密码爆破

Example: Ladon 192.168.1.8/24 SSHscan

16.OracleScan Oracle数据库密码爆破

Example: Ladon 192.168.1.8/24 OracleScan

17.HostIP 域名解析/主机名转IP

Example: Ladon 192.168.1.8/24 HostIP

18.WhatCMS Web指纹识别支持75种

Example: Ladon 192.168.1.8/24 WhatCMS

url.txt指定站点或批量站点扫描,也可扫描整个C段部分web端口对应CMS

19.IpcScan Windows密码爆破(Wmi被拒绝时可尝试Ipc)

Example: Ladon 192.168.1.8/24 IpcScan

21.EnBase64/DeBase64 Base64密码批量加密解密

Example: Ladon 明文字符串 EnBase64

Example: Ladon Base64内容 DeBase64

22.EnHex/DeHex Hex密码批量加密解密(3种格式)

Example: Ladon 明文字符串 EnHex

Example: Ladon 16进制内容 EnHex

23.SmbScan Windows密码爆破(Wmi被拒绝时可尝试,记录错误日志)

Example: Ladon 192.168.1.8/24 SmbScan

24.PhpStudyPoc PhpStudy后门检测

Example: Ladon 192.168.1.8/24 PhpStudyPoc

25.DomainIP 域名解析

Example: Ladon youdomain DomainIP

26.SubDomain 子域名爆破

Example: Ladon 192.168.1.8/24 SubDomain

需域名字典SubDomain.dic

例子: Ladon baidu.com SubDomain

27.WebDir Web目录扫描

Example: Ladon http://youweb.com WebDir

28.ActiveMQPoc ActiveMQ漏洞扫描

Example: Ladon 192.168.1.8/24 ActiveMQPoc

工具下载

最新版本:https://k8gege.org/Download

历史版本: https://github.com/k8gege/Ladon/releases